近年来,为了在保护数字信息免于泄露的同时有效识别用户,基于光学信息安全技术的图像加密和水印技术受到越来越多的关注。自研究人员在4f光学系统中首次提出了双随机相位编码方法(DRPE)以来,光学加密迅速发展,已经提出了基于DRPE的各种光学图像加密系统,例如基于联合变换相干性,分数傅里叶变换和投影到约束集合等的DRPE系统。

其他光学技术,如幽灵成像和干涉法,也已成功应用于光学加密,与传统DRPE相比,基于菲涅耳变换的DRPE系统可以将随机相位板的位置信息用作密钥,简化了系统的复杂性并增加了密钥的维度。

然而,现有的图像加密技术通常是线性的,攻击者可以通过选择密文攻击和基于相位恢复或模拟退火算法的已知明文攻击来破解加密系统。因此,研究人员需要进一步改进这个编码系统,以确保其对这些攻击的安全性。

作为光学信息安全的重要组成部分,光学认证和水印技术近年来取得了相当大的进展。该技术可以将图像嵌入到其他图像中,使未经授权的访问者难以感知隐藏的信息。可以预见,在引入不可察觉的水印技术之后,图像加密系统的安全性将得到显著提高。

机器学习是一种从数据中总结内在规律的统计方法,早在20世纪50年代初,就有相关的机器学习研究,但由于计算机的计算能力限制,机器学习在日常生活中的应用难以实现。

其他研究人员还利用神经网络解决了长期未解决的相位恢复、傅里叶层显微术和超分辨率等领域的问题,此外,神经网络已应用于光学图像加密系统的攻击。

还有人通过神经网络攻击了双随机相位加密系统,以及通过神经网络攻击了基于光束衍射、计算全息和联合相关原理的图像加密系统。

利用神经网络的加密攻击比以前的攻击方法具有更多的优势,并且不受复杂的相位恢复算法和光学加密恢复算法的限制。

对光学加密系统的攻击研究可以使人们发现漏洞,并不断改进加密方案,最终探索更多创新和有效的加密方法。

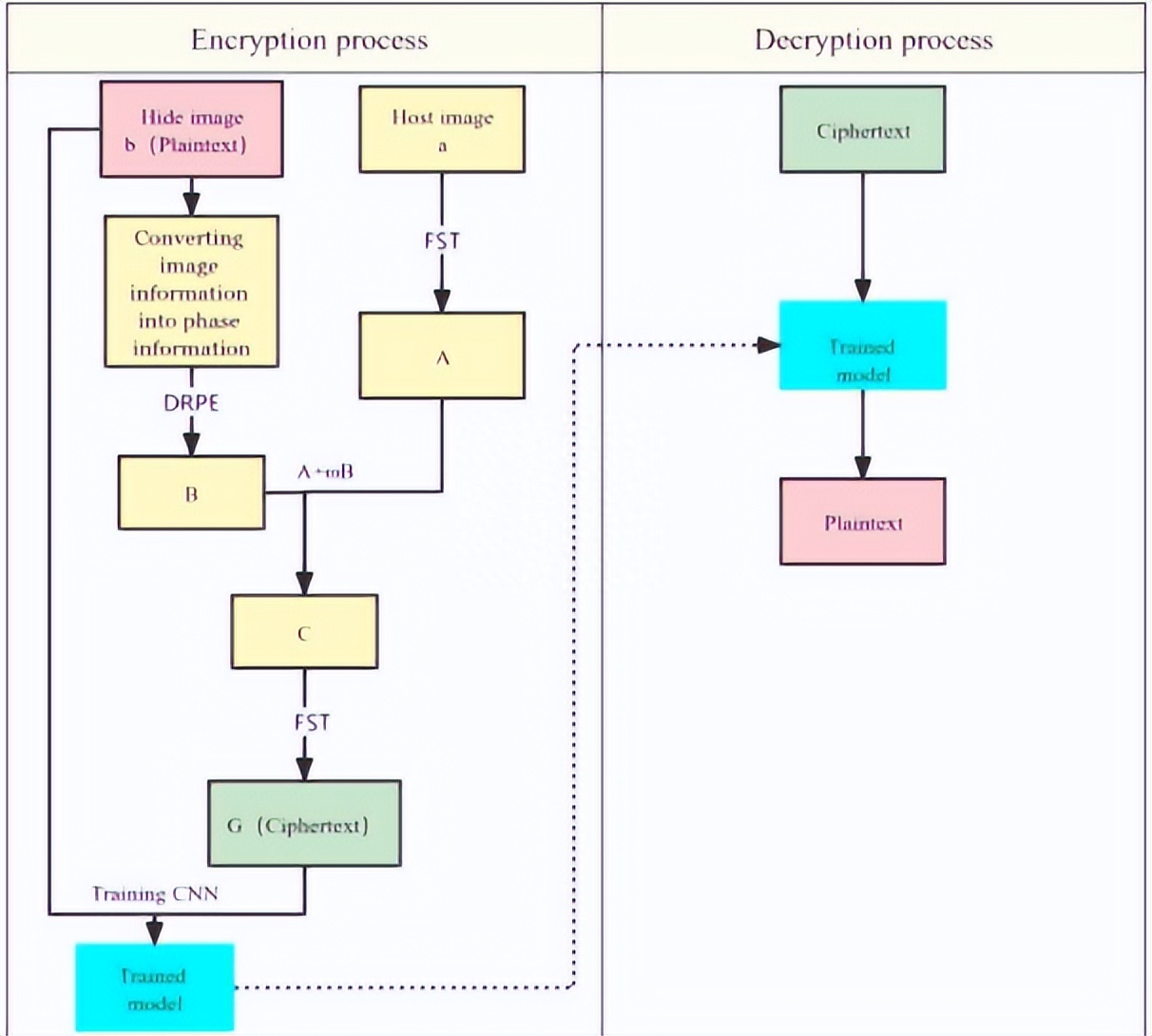

下面将介绍一种基于菲涅耳域DRPE加密和机器学习解密的光学图像加密和隐藏方法,首先,将需要隐藏的图像转换为相位信息,然后使用菲涅耳域的DRPE方法对相位信息进行加密。

CCD记录输出平面上的强度信息,并以一定比例嵌入到宿主图像的菲涅耳域中,从逆菲涅耳变换恢复的宿主图像是隐藏图像的密文,肉眼无法看到任何有关隐藏图像的信息。

由于隐藏图像在开始时将转换为相位信息,并且在CCD记录过程中失去相位信息,传统的反向方法在解密中将无效。此外,与相位恢复算法的迭代也不能恢复隐藏图像的任何信息。作为一种不可逆的光学加密系统,下面将介绍如何解密该系统。

研究人员将使用神经网络方法对加密系统进行解密,由于设计的神经网络可以找到明文和密文之间的潜在关联,经过训练后,密文可以直接转换为相应的明文,实现传统不可逆加密系统的成功解密。

与其他神经网络系统相比,具有更快的训练速度和优化的解密结果,隐藏数据可以在宿主数据传输的同时安全传输,可以应用于水印认证、数据加密等领域。

图像加密和隐藏的基本原理

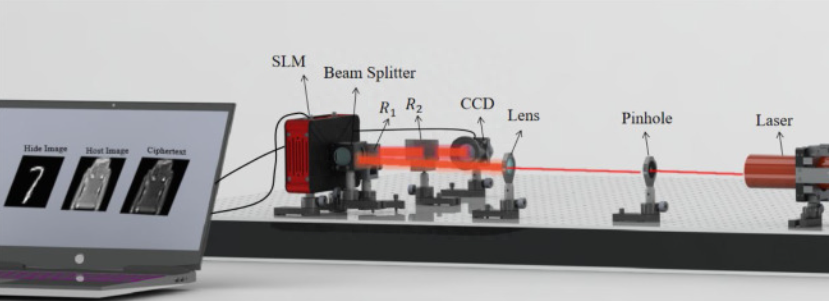

图1是实现图像加密和隐藏的设备示意图,首先,从手写数字图像MNIST数据库中选择一幅图像作为隐藏图像,将其转换为相位信息,然后输入到空间光调制器(SLM)中。经过准直和扩展后,激光束经过SLM调制。然后通过菲涅耳域中的双随机相位编码方法将相位图像编码为白噪声图像,最后使用CCD记录光强度。

图1 加密过程的设备图

反向光学过程解密方法

为了验证加密方法的安全性,首先研究人员尝试使用传统方法对其进行解密。假设宿主图像数据已泄露,攻击者已获取了菲涅耳DRPE系统使用的两个相位板数据以及系统各段传播的距离,并尝试根据反向过程解密系统。

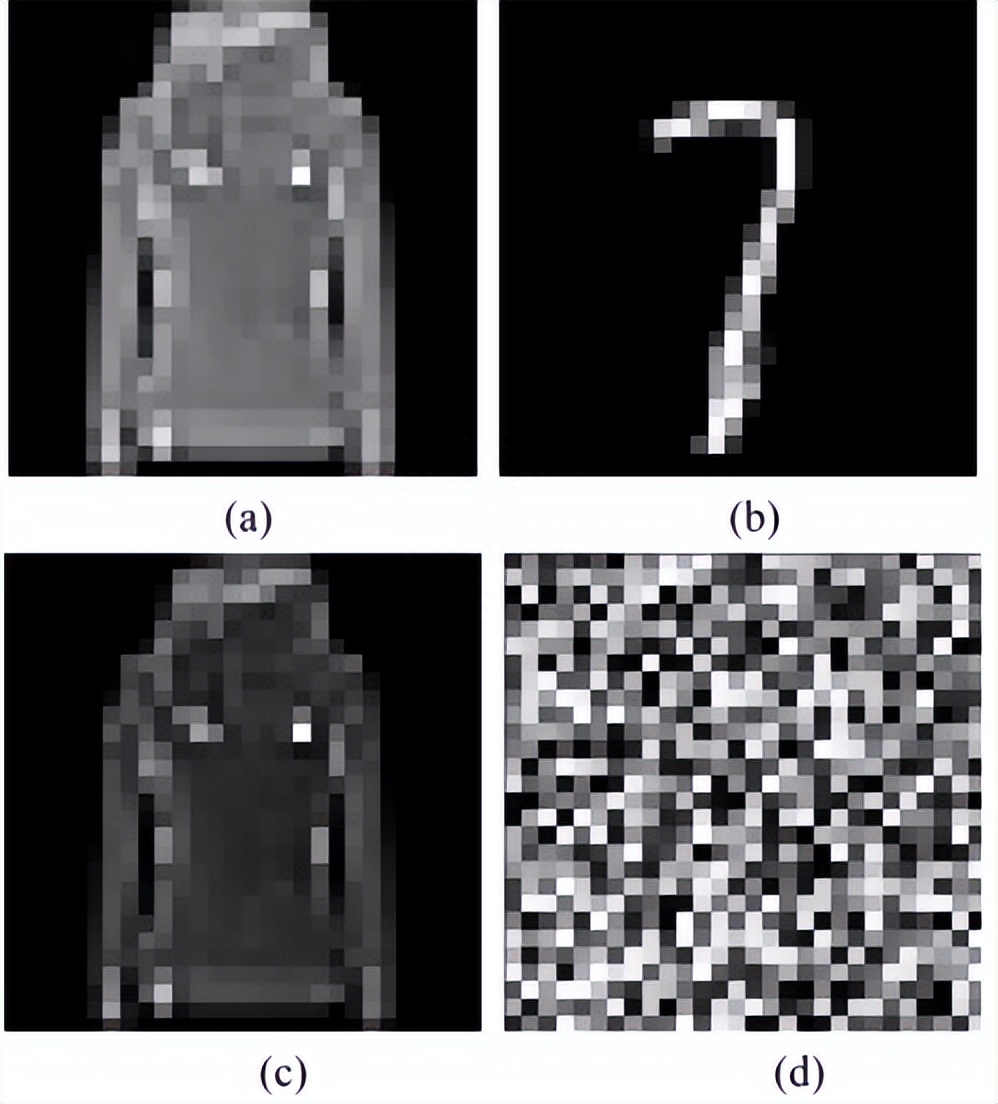

使用计算机模拟的逆光学过程进行解密的结果如图2所示,可以发现,经过这样的过程,隐藏图像已经很好地融合到宿主图像中,肉眼无法看出密文和宿主图像之间的差异。因为只通过图像传感器接收到光的强度信息,其相位信息已完全丢失。

此时,即使攻击者拥有加密系统的所有信息,也无法获得隐藏在相位中的图像信息。模拟结果表明,所提出的加密系统比其他系统具有更好的安全性。

图2 使用逆向光学过程的解密结果

相位迭代算法解密

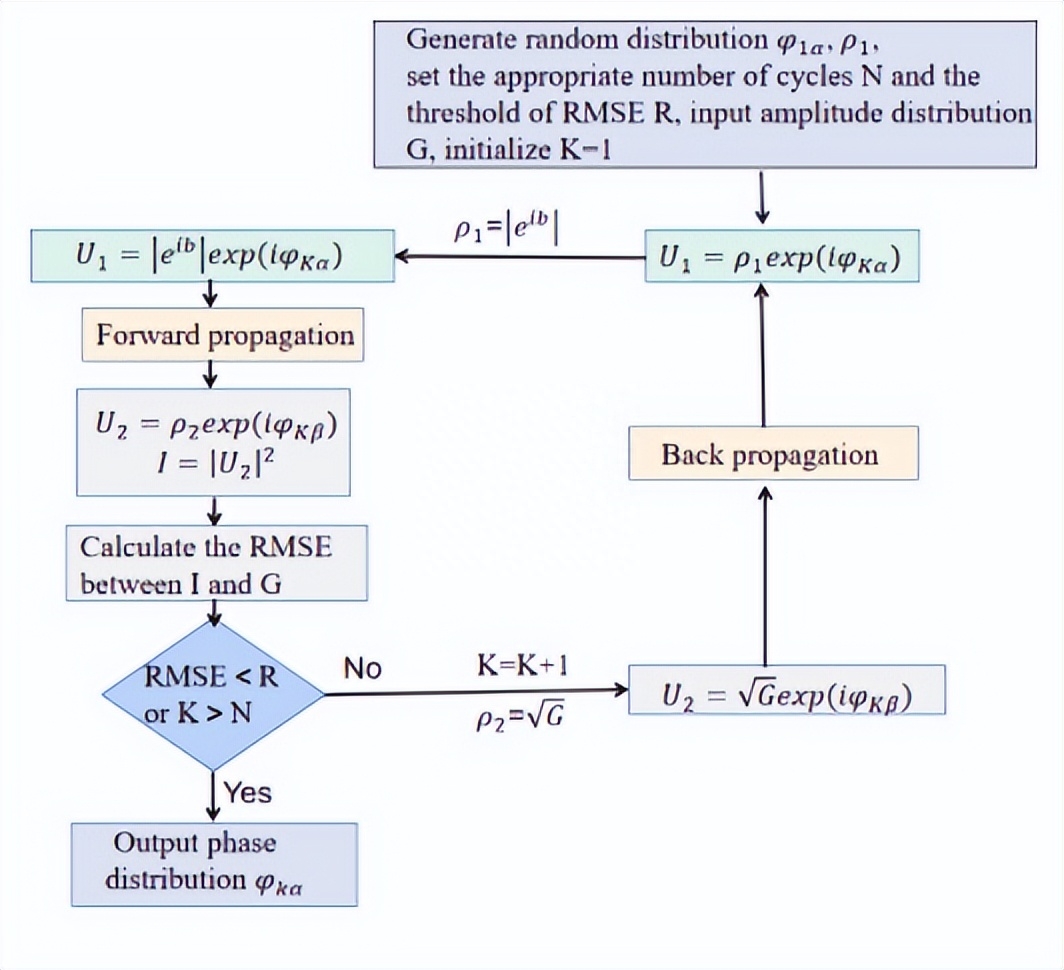

相位迭代算法是攻击者可能尝试的一种解密方法,该算法可以利用物平面和成像平面的振幅信息恢复物平面上的相位信息。其具体步骤如下:

初始化相位:首先,根据已知的幅度信息(例如通过测量获得的幅度数据),初始化一个初始相位估计。可以使用随机相位或者简单的估计方法进行初始化。

计算复振幅:使用初始相位估计和已知的幅度信息,计算复振幅。复振幅是由幅度和相位组成的复数,可以表示光波的完整信息。

反向传播:将计算得到的复振幅通过传播函数(例如傅里叶变换或者衍射传播公式)进行反向传播,得到物体场或者波前。

引入约束:根据特定的约束条件,对反向传播得到的物体场或波前进行调整。常见的约束条件包括非负性约束、边界约束、稀疏性约束等。通过引入约束条件,可以使物体场或波前更符合实际情况。

重复迭代:将调整后的物体场或波前作为新的输入,重复执行步骤2至步骤4,直到达到预设的迭代次数或者收敛条件。

结束迭代:当达到预设的迭代次数或者满足收敛条件时,结束迭代过程。最终得到的相位估计即为重建的相位。

算法的流程图如图3所示。

图3 算法流程图

解密使用神经网络

图4 解密方法

在已知加密方案的情况下,使用大量加密的密文和明文来训练输入卷积神经网络,从而获得所需的神经网络模型。在解密过程中,通过输入使用相同加密方法加密的密文,可以快速获得明文。

神经网络系统

机器学习目前广泛用于从散斑中恢复信息,并且也被用于光学加密系统的图像攻击。基于机器学习的图像攻击是一种新的方法,不仅可以用于光学加密的安全分析,还可以进一步调整系统的加密和解密方法。

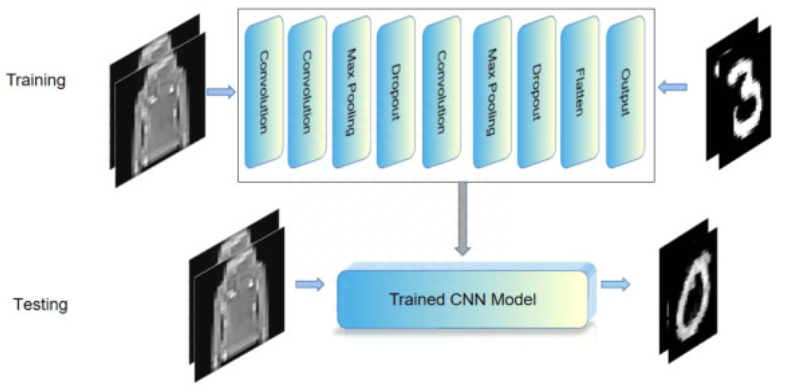

为了解决传统解密方法无法解密不可逆加密系统的问题,研究人员建立了一个合适的卷积神经网络来解密该系统,如图5所示。

卷积神经网络以矩阵特性处理网络结构数据,具有独特的优势,在音频和图像处理中得到广泛应用。此处研究的光学图像加密系统的攻击和解密属于使用神经网络处理回归问题的应用,也属于处理多值回归问题,即使用卷积神经网络提取图像特征,然后根据加密图像的明文进行逐像素回归。

图5 卷积神经网络

首先,密文需要先通过卷积层,这是必不可少的步骤,在这里,数据中的特征将会被卷积层一一提取,卷积层的卷积核大小为2×2,卷积核远小于输入图像矩阵。

通过卷积,可以提取图像特征,并减少后续计算,一个3×3的卷积核等效于多个2×2的卷积核。较大的卷积核可以提供更大的感知领域,但较大的卷积核也会导致更多的参数,降低计算速度,不利于训练更复杂的模型。

因此,通常使用较小的卷积核以更快地提取更多的数据特征,该方案使用三层卷积,以获得尽可能多的特征和细节。在卷积过程中,数据的维度会发生变化,具体取决于输入维度、卷积核大小、步长和填充方法。

在卷积层之后,图像进入池化层,池化层可以过滤感知视野中的特征,并提取区域中最具代表性的特征。在这里,系统采用最大池化,保留2×2像素块中的最大值,并将其他值丢弃为输出,这将有效减小输出的特征规模并减少模型所需的参数数量。

然后是丢弃层(dropout layer),丢弃层用于神经网络的计算,在一定概率下停止某个神经元的激活。通过这样做,可以使模型更具普遍性,并且不依赖于某些局部特征。

丢弃层可以有效防止神经网络的过拟合,并加速神经网络的计算。当然,L1和L2正则化可以防止过拟合,但丢弃层已足以避免过拟合。

通过比较,没有丢弃层的神经网络的训练时间会增加一到两倍,在经过另一层卷积层、最大池化层和丢弃层后,数据进入全连接层。在这里,数据被展平成一个向量,并以全连接方式输入输出层。最后,计算损失函数,该函数表示模型的预测值与真实值之间的偏差程度。

构建完神经网络后,数据可以进行训练和测试。这里使用了手写数字图像的MNIST数据库,选择了5000张图像作为训练样本,并选择了时尚MNIST数据库中的一张图像作为主机图像。它们首先通过加密系统进行加密,得到密文,然后将大小为28×28的密文从输入层输入。

在这里需要注意的是,数据库的选取可以从当下各种主流的技术网站选取,但一定是要通过合法渠道收集的数据,否则将会面临严重的惩罚。

如果用于训练的图像是高分辨率图像,相应的训练时间将更长,通过经过64个滤波器的卷积层,将生成64个信号通道。由于滤波器的大小为2×2,如果不考虑图像边缘处理,每个信号通道的尺寸将为27×27。

因此,通过第一层卷积层空间密码破解,将生成大小为64×27×27的三维数据。接下来,经过包含128个大小为2×2的滤波器的卷积层后,将生成大小为128×26×63的三维数据。经过池化后,每个信号通道的尺寸变为原始尺寸的四分之一。

然后空间密码破解,经过另一层包含256个大小为2×2的卷积层后,数据尺寸为256×30×12。再次进行池化后,尺寸变为256×15×6。经过全连接层后,数据被拉伸成长度为23,040的一维数组。然后与1×784的向量进行全连接,向量长度对应输出图像的尺寸,即28×28像素。

这里使用的CNN属于有监督学习,以明文作为训练标签,不断计算输出层的预测值与标签之间的均方偏差,然后更新神经网络的参数,使均方偏差越来越小,经过CNN训练的模型可以用于解密密文。

总结

笔者介绍了一种无法通过传统的解密和攻击方法破解的不可逆加密系统,并尝试通过传统的解密手段攻击该系统,然后通过训练CNN神经网络成功解密。

所提出的神经网络可以检测明文和密文之间的隐藏变化,并通过广泛的训练构建神经网络模型,该模型可以作为连接明文和密文的关键。

由于解密过程不需要提供主机图像等其他信息,它减少了系统的复杂性,可以称为盲水印。在神经网络结构的设计中,使用了ReLU和tanh激活函数以及dropout层,以提高神经网络的训练效率。

使用这种方法,隐藏数据可以在传输主机数据的同时安全传输,因此可以应用于水印认证、数据加密等领域。即使密文被覆盖或污染,它也可以很好地将密文恢复为明文,此外,该系统可以更好地抵抗高斯噪声的干扰,但在处理椒盐噪声的干扰时表现不佳。

使用神经网络设计光学加密系统和解密方法是一种非常新颖的方法,它可以成功解密过去的不可逆加密系统,为光学图像加密领域提供了新的方向。

娜娜项目网每日更新创业和副业教程

网址:nanaxm.cn 点击前往娜娜项目网

站 长 微 信: nanadh666